A pesar de SPAM el correo electrónico sigue siendo uno de los mejores medios para mantenerse en comunicación con el banco, el colegio de los niños, recibir ofertas de trabajo, recibir notificaciones de la empresa, o enviar y/o recibir información con amigos y familiares que no pueden ser enviados por aplicaciones de mensajería.

A la hora de indicar quienes van a recibir el correo electrónico hay que tener en cuenta los tres campos para añadir los contactos que van a recibir nuestro correo.

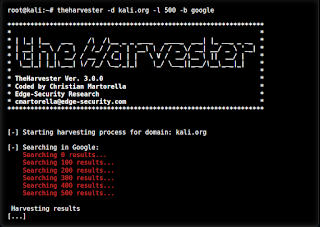

|

| Desplegar CC y CCO en Gmail |

- ⛔Para: Destinatario del correo electrónico. Esa persona o personas a las que se los mandas. Esta información es siempre pública, lo que quiere decir que si lo reenvías en copia, todos los que la reciban podrán ver el destinatario original. Este el campo que aprece siempre en nuestas aplicación de correo y suele ser en la que colocamos todos los contactos a los que les enviamos el correo, CUIDADO, ESTÁS COMPARTIENDO INFORMACIÓN Y PUEDE QUE NO ESTÉS AUTORIZADO A DESVELAR DICHA INFORMACIÓN

- ⛔CC o Copia de Carbón: Permite enviar copias de un correo a otros destinatarios además de los principales a los que va dirigido. Es una copia pública, por lo que tanto el o los destinatarios principales como los usuarios puestos en copia, podrán ver a quién más se le envía el correo. En este caso el envio no es como en la primera opción, pero aun así ESTAS DESVELANDO AL RESTO LOS DATOS DE TUS CONTACTOS.

- 🆗CCO o Copia de Carbón Oculta: Permite enviar copias de un correo a otros destinatarios además de los principales a los que va dirigido. Es una copia privada, por lo que ni el o los destinatarios principales ni los usuarios puestos en copia podrán ver a quién más se le envía el correo. Sería la opción correcta si no quieres desvelar las direcciones personales de tus contactos al resto de destinatarios

Hay ser consecuente, donde y quien enviamos los correos.

No es lo mismo los correos corporativos en el cual envían copias a tu jefe, comercial y a un cliente. En el cual se debería utilizar el campo CC.

Que el correo de la profesora a los padres informando sobre la actividad que van a realizar sus hijos la semana que viene. En este tipo de correos, yo no tengo por que saber el correo electrónico personal de ninguno de los padres, ni el resto a de conocer mi email personal. Este caso las direcciones de correo de los padres, deberían colocarse en el campo CCO. Todos recibimos el correo sin desvelar la dirección de los destinatarios.