Nmap es un programa de código abierto y multiplataforma que sirve para efectuar rastreo de puertos.

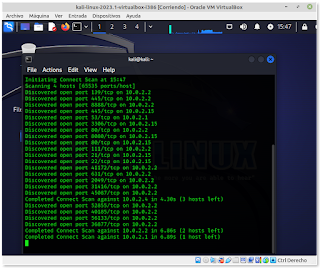

En este caso vamos a realizar un escaneo de todos los dispositivos conectados a nuestro rango de IP. Para que nos muestre en un archivo que puertos se encuentran abiertos, y por lo tanto una puerta de entrada a posibles ciberataques.

Te dejo un ejemplo, para utilizar en terminal Linux, para realizar un escaneo a todos los equipos que se encuentren en nuestra LAN.

Si solo quieres realizar un escaneo a un equipo, cambiaremos <comienzo de nuestro rango ip>/24 por el numero de IP del equipo que queremos analizar, por ejemplo 192.168.5.12

sudo nmap -p- --open -T5 -v -n -A -sV -Pn -sS <comienzo de nuestro rango ip>/24 -oX Descargas/escaneo.xml

- sudo: permite ejecutar comandos con privilegios de «super usuario».

- nmap: es la herramienta que vas a utilizar para realizar el escaneo de puertos.

- -p- : hace referencia a los puertos.

- --open: sirve para seleccionar únicamente los puertos que están abiertos.

- -T5: hace referencia al temporizador del escaneo. Puede ir de 0 a 5, donde 0 es menos agresivo y lento y 5 es más agresivo y rápido.

- -v: aplica verbose, para ver los resultados según va escaneando.

- -n: no aplica resolución DNS, lo que genera más ruido y ralentiza el escaneo.

- -A: detecta el sistema operativo y los servicios.

- -sV: descubre las versiones de los servicios.

- -Pn: evita el descubrimiento de host, que puede ralentizar el análisis.

- -sS: realiza la comunicación a través del protocolo TCP más rápida.

- <comienzo de nuestro rango ip>/24 Buscaremos en toda nuestra red. Si nuestro equipo se encuentra en la dirección IP 192.168.5.12 y la mascara de subred fuera 255.255.255.0, nuestro rango IP seria 192.168.5.0/24

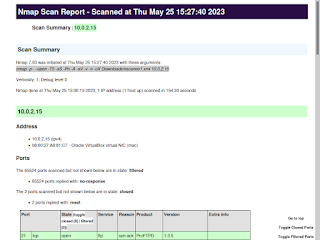

- -oX se utiliza para exportar a un archivo y el resto del comando hace referencia a la ubicación en la que se va a descargar un archivo denominado «escaneo.xml», donde se guardarán todos los puertos abiertos que ha encontrado el escaneo.

xsltproc Descargas/escaneo.xml -o escaneo.html