Como todas las herramientas de obtención de datos, son navajas de doble filo. Pueden ser utilizadas para la obtención de datos para la penetración en una empresa y realizar un cifrado de discos duros y así obtener una recompensa por el secuestro sus datos. O bien ver cual es el grado de exposición que tenemos y realizar labores preventivas para evitar ciberataques.

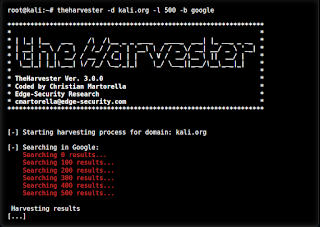

The Harvester puede ser utilizado desde la distribución Kali Linux. Esta herramienta viene instalado de forma predeterminada y es utilizada desde su terminal con el comando

theHarvester

theHarvester -h

- -d: dominio objetivo sobre el que se quiere realizar el análisis.

- -l: límite para evitar que la búsqueda colapse. Se puede limitar a un número determinado de resultados, por ejemplo, al límite -l 100. El limite por defecto es 500 resultados

- -f: archivo. Si se quiere exportar los resultados a un archivo, los formatos más habituales son .xml o .json, por ejemplo, -f resultados.xml. Es muy interesante salvaguardar los datos obtenidos, para realizar un estudio sobre cual son nuestras brechas para poner énfasis en su salvaguarda.

- -b: fuente. Se pueden especificar uno o varios motores de búsqueda con los que se realizará el análisis. Por ejemplo, -b bing.

theHarvester -d enfaseterminal.com -l 100 -b bing

Fuentes en las que The Harvester obtiene datos sobre el dominio que queremos proteger.

- anubis: Anubis-DB - https://github.com/jonluca/anubis

- bevigil: CloudSEK BeVigil escanea la aplicación móvil en busca de activos OSINT y los pone a disposición a través de una API - https://bevigil.com/osint-api

- baidu: buscador Baidu - www.baidu.com

- binaryedge: Lista de subdominios conocidos de www.binaryedge.io

- bing: motor de búsqueda de Microsoft - www.bing.com

- bingapi: motor de búsqueda de Microsoft, a través de la API (requiere una clave de API, consulte a continuación).

- brave: Buscador Brave - https://search.brave.com/

- bufferoverun: https://tls.bufferover.run

- censys: El motor de búsqueda Censys, utilizará búsquedas de certificados para enumerar subdominios y recopilar correos electrónicos (requiere una clave API, ver más abajo). - censys.io

- certspotter: Cert Spotter supervisa los registros de transparencia de certificados - https://sslmate.com/certspotter/

- Motor de búsqueda criminalip Specialized Cyber Threat Intelligence (CTI) - https://www.criminalip.io

- crtsh: Búsqueda de certificados de Comodo - https://crt.sh

- dnsdumpster: buscador DNSdumpster - https://dnsdumpster.com

- duckduckgo: buscador DuckDuckGo - www.duckduckgo.com

- fullhunt: La plataforma de seguridad de superficie de ataque de próxima generación - https://fullhunt.io

- github-code: motor de búsqueda de código de GitHub (requiere un token de acceso personal de GitHub, ver más abajo). - www.github.com

- hackertarget: escáneres de vulnerabilidades en línea e inteligencia de red para ayudar a las organizaciones - https://hackertarget.com

- hunter: Motor de búsqueda Hunter (Requiere una clave API, ver más abajo.) - www.hunter.io

- hunterhow: Motores de búsqueda en Internet para investigadores de seguridad - https://hunter.how

- intelx: Motor de búsqueda Intelx (requiere una clave API, consulte a continuación). - www.intelx.io

- omnisint: Project Crobat, A Centralised Searchable Open Source Project Sonar DNS Database - https://github.com/Cgboal/SonarSearch

- otx: AlienVault Open Threat Exchange - https://otx.alienvault.com

- Pentest-Tools.com: Kit de herramientas basado en la nube para pruebas de seguridad ofensivas, centrado en aplicaciones web y pruebas de penetración de red (requiere una clave API, ver más abajo). - https://pentest-tools.com/

- projecdiscovery: Recopilamos y mantenemos activamente datos de activos en Internet, para mejorar la investigación y analizar los cambios en torno a DNS para obtener mejores conocimientos (requiere una clave de API, consulte a continuación). - https://chaos.projectdiscovery.io

- rapiddns: herramienta de consulta DNS que facilita la consulta de subdominios o sitios de una misma IP. https://rapiddns.io

- rocketreach: acceda a correos electrónicos personales / profesionales verificados en tiempo real, números de teléfono y enlaces de redes sociales. - https://rocketreach.co

- securityTrails: Motor de búsqueda Security Trails, el repositorio de datos. DNS históricos más grande del mundo (requiere una clave API, ver más abajo). - www.securitytrails.com

- shodan: El motor de búsqueda Shodan, buscará puertos y banners de hosts descubiertos (requiere una clave API, ver más abajo). - https://shodan.io

- subdomainfinderc99: Un buscador de subdominios es una herramienta utilizada para encontrar los subdominios de un dominio determinado - https://subdomainfinder.c99.nl

- threatminer: minería de datos para inteligencia de amenazas - https://www.threatminer.org/

- urlscan: un espacio aislado para la web que es un escáner de URL y sitio web - https://urlscan.io

- vhost: búsqueda de hosts virtuales de Bing

- VirusTotal: virustotal.com búsqueda de dominios

- Yahoo: motor de búsqueda Yahoo

- zoomeye: Versión china de shodan - https://www.zoomeye.org

Desde este Blog recomendamos el uso de este tipo de herramientas únicamente para encontrar vulnerabilidades para reforzar y aplicar las acciones de seguridad para evitar ciberataques.

.jpg)